Kiberlaikapstākļi 2025 | OKTOBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Viltus investīcijas ar slavenību sejām, krāpnieciski QR kodi uz stāvvietu automātiem, ķēdes vēstules atdzima kā digitālie zombiji, “TikTok” video ar ļaunprogrammatūras deju un pat “Microsoft Office 365” konti tika izvilkti no kabatas kā konfektes Helovīnā: aktuālais kibertelpā oktobrī.

Krāpšana

Krāpniecības nokrišņu sezona turpinās - kad viņiem beigsies idejas?

Oktobris - kiberdrošības izpratnes mēnesis - atgādina, ka digitālās vides aizsardzība prasa nemitīgu modrību. Krāpnieki uzvedās kā rudens lapas oktobrī – krīt no visām pusēm, grūti izvairīties, un katra var būt slidenāka par iepriekšējo. Viņi izspēlēja plaša arsenāla digitālus trikus, kas būtu pelnījuši vietu kibercirkā:

- Viltus ziņojumi “e-veselība” vārdā par saņemtām asinsanalīzēm – īpaši ticami, ņemot vērā analīžu izplatību, un tāpēc uz šādu saņemtu ziņu var viegli uzķerties.

- Ziņojumi par “Smart-ID reģistrācijas termiņa beigām” ar aicinājumu ievadīt datus krāpnieciskā vietnē.

- Krāpnieciskas e-pasta vēstules LMT vārdā ar ļaunprātīgiem pielikumiem.

- Viltus lapās investīciju krāpniecība ar sabiedrībā zināmu personu vārdu izmantošanu.

- Atkal parādījušās viltus policijas pavēstes ar mērķi izkrāpt personas un bankas datus.

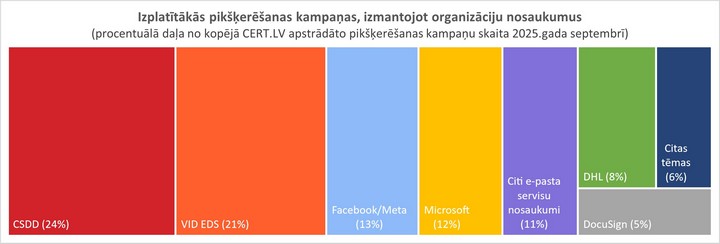

- Turpinās pikšķerēšanas kampaņas, it īpaši izmantojot CSDD, “Microsoft” un DPD zīmolus.

Aicinām būt piesardzīgiem, pārbaudīt saziņas avotus un neklikšķināt uz aizdomīgām saitēm vai pielikumiem. Par krāpšanas gadījumiem ziņojiet bankai un Valsts policijai. Saņemto krāpniecisko e-pasta vēstuli, īsziņu vai pamanītu viltus tīmekļa vietni pārsūtiet uz cert@cert.lv vai SMS/”WhatsApp” uz 232 304 44.

Brīdina šoferus – uz "Rīgas satiksme" stāvvietu automātiem izlīmēti krāpnieciski QR kodi

Oktobrī konstatētas uzlīmes ar viltus QR kodiem uz SIA “Rīgas satiksme” autostāvvietu apmaksas automātiem. Noskenējot šo kodu, lietotāji tiek novirzīti uz krāpniecisku vietni, kur tiek prasīti bankas kartes dati, tostarp PIN un 3D Secure kods.

Svarīgi! Stāvvietas apmaksa ir iespējama tikai pašā automātā vai “Rīgas satiksme” lietotnē, kurā esi reģistrējies. Par aizdomīgām uzlīmēm ziņojiet uz tālr. 20361862 vai e-pastā info@rigassatiksme.lv.

No miglas līdz orkānam - ķēdes vēstules izplata viltus ziņu

Oktobrī Latvijā izplatījās viltus ziņa SMS (īsziņu) un “WhatsApp” formātā, kurā apgalvots: ja ar jums sazināsies un jautās par vakcināciju, un jūs atbildei nospiedīsiet taustiņu “1”, telefons tiks bloķēts un uzlauzts.

Kiberdrošības eksperti apstiprina, ka tā bija viltus ziņa, jo šādā veidā ierīces uzlauzt nav iespējams. Ziņas mērķis, visticamāk, bija izraisīt paniku un novērtēt, cik ātri un plaši šādas viltus ziņas var izplatīties.

Šādas “ķēdes” vēstules nav jaunums – līdzīgi piemēri iepriekš konstatēti Indijā, Ukrainā un citviet Eiropā jau kopš 2021. gada. Arī Latvijā novērotas dažādas šādas viltus ziņas versijas, kur kā “avots” tiek minēta “mūsu policija”, “pašvaldības policija” vai “kriminālpolicija”.

Valsts policija iedzīvotāju informēšanai izmanto savas oficiālās saziņas vietnes un nav izsūtījusi šādas īsziņas! Par viltus ziņā minētajiem krāpšanas gadījumiem policija nav saņēmusi nevienu iesniegumu.

Valsts policija atgādina būt modriem un aicina ievērot drošības padomus, ar kuriem var iepazīties mājaslapā: https://www.vp.gov.lv/lv/popularakie-krapsanas-veidi.

Virs “Microsoft 365” kontiem savelkas jauni lietus mākoņi

Konstatētas krāpnieku darbības, kas vērstas uz piekļuves izkrāpšanu "Microsoft 365" kontiem, apejot daudzfaktoru autentifikāciju (MFA).

Piekļuves datu izkrāpšana notiek, atsūtot lietotājam saiti, kas darbojas kā starpnieks starp lietotāju un leģitīmo “Microsoft” vietni, ievācot lietotāja piekļuves datus, tostarp lietotāja sesijas sīkdatnes, kas tiek izveidotas pēc veiksmīgas autentifikācijas.

CERT.LV ir saņemta informācija par vairākiem cietušajiem šajos uzbrukumos. Pēc sekmīgas piekļuves pārņemšanas uzbrucēji upura “OneDrive” kontā izvieto datni ar ļaundabīgo saiti. Pēc tam šī saite tiek nosūtīta visiem kontaktiem, kas atrodas upura e-pasta adrešu grāmatā.

CERT.LV aicina izvērtēt saņemtās “Microsoft 365” saites un pajautāt sūtītājam, vai viņš patiešām tās ir sūtījis.

Lai pasargātu lietotāju kontus, ieteicams veikt lietotāju izglītošanu par pikšķerēšanas mēģinājumu atpazīšanu. Lietotājiem ar administratora līmeņa piekļuvēm aicinām izmantot pret pikšķerēšanu noturīgus MFA risinājumus. Plašāk lasiet cert.lv rakstā.

Starptautiskā operācijā aizturēti pieci Latvijas pilsoņi – krāpniecības shēmu darboņi

Oktobrī starptautiskā operācijā “SIMcartel” Valsts policija sadarbībā ar “OMEGA” vienību likvidēja IT infrastruktūru, kas izmantota tiešsaistes krāpniecībā. Aizturēti pieci Latvijas pilsoņi, kas darbojās legālas uzņēmējdarbības aizsegā, piedāvājot anonīmu tiešsaistes kontu izveidi un maksājumu iespējas. Platforma bija paredzēta anonīmas saziņas un maksājumu īstenošanai, kopumā piedāvājot vairāk nekā 80 dažādu valstu mobilo tālruņu numurus.

Infrastruktūras darbības laikā tika izveidoti aptuveni 50 miljoni tiešsaistes kontu, no kuriem īstenotajās krāpšanās dažādās valstīs kopumā cietušas vismaz 3 200 personas. Kopējie zaudējumi - teju 5 miljoni eiro; Latvijā no tiešsaistes krāpšanas cietušas vismaz 1 500 personas ar materiālajiem zaudējumiem ap 420 000 eiro.

Operācijā Valsts policijai atbalstu sniedza Rīgas tiesas apgabala prokuratūra, EUROPOL, EUROJUST, Austrijas policija, Igaunijas policija, CERT.LV un “Shadowserver Foundation”. Plašāk lasiet delfi.lv rakstā.

Ļaunatūra un ievainojamības

Kritiska ievainojamība Squid programmatūrā (CVE-2025-62168)

Kibertelpā katrs neuzmanīgs klikšķis var būt kā solis peļķē, kur slēpjas ievainojamība. Kritiska ievainojamība (CVE-2025-62168) atklāta Squid programmatūrā, kas ietekmē visas Squid instances ar versiju 7.1 un zemāk. Ievainojamībai piešķirts maksimālais CVSS novērtējums – 10.0. Tā ļauj neautentificētam uzbrucējam HTTP autentifikācijas datu apstrādes laikā iegūt sensitīvu informāciju un potenciāli piekļūt iekšējiem resursiem.

Ieteikumi:

- Nekavējoties atjaunināt Squid programmatūru uz versiju 7.2 vai jaunāku.

- Pārskatīt starpniekservera (proxy) iestatījumus, lai ierobežotu nekontrolētu attālinātu piekļuvi, samazinātu lietotāju skaitu, kuri var pieslēgties pakalpojumam, un izmantotu spēcīgu autentifikāciju.

- Segmentēt tīklu, lai starpniekserverim nebūtu tiešas piekļuves kritiskām sistēmām bez papildu ugunsmūra vai virtuālā privātā tīkla (VPN) kontroles.

- Pārskatīt autentificēšanos datu un pilnvaru pārvaldības politikas.

Plašāk lasiet cert.lv rakstā.

Kritiska ievainojamība Redis programmatūrā (CVE-2025-49844)

Ilgstoši “neizklīstot miglai”, atklāta kritiska ievainojamība (CVE-2025-49844) Redis (Remote Dictionary Server) programmatūrā, kas skar visas Redis instances. Ievainojamībai piešķirts maksimālais CVSS novērtējums - 10.0. Šī ievainojamība autentificētam lietotājam ļauj panākt attālinātu koda (RCE) izpildi uz Redis servera, izmantojot speciāli izveidotus Lua skriptus.

Jānorāda, ka Redis atbalsta Lua skriptēšanu pēc noklusējuma. Ievainojamība uzskatāma par kritisku, jo veiksmīga uzbrukuma gadījumā ir iespējams pārņemt kontroli pār Redis serveri, piekļūt datiem vai tos mainīt, kā arī izmantot serveri tālākiem uzbrukumiem.

Šīs ievainojamības izmantošanai vispirms ir nepieciešama autentificēta piekļuve Redis instancei, tāpēc publiski eksponētām iekārtām ir vislielākais risks tik pakļautām uzbrukumiem, kas izmanto šo ievainojamību. Tāpat, ne visām instancēm autentifikācija ir iespējota, kas uzbrukuma iespējamību padara vēl lielāku.

Ieteikumi:

- Atjauniniet Redis uz jaunāko versiju.

- Ierobežojiet Lua skriptu izpildi.

- Ierobežojiet piekļuvi Redis instancēm.

- Ja Redis instance pieejama bez paroles vai autentifikācijas, nekavējoties jāiespējo autentifikācija.

Plašāk lasiet cert.lv/lv rakstā.

Vai “TikTok” videoklipi kalpo kā zibensnovedēji informācijas zagļu izplatīšanā?

“TikTok” videoklipos maskēti “aktivizācijas ceļveži” populārām programmām, piemēram, “Windows”, “Spotify”, “Adobe”, “Netflix”, mudināja lietotājus palaist ļaunprātīgas komandas, kas izplatīja informāciju zogošu ļaunprogramatūru. ClickFix uzbrukumi apdraudēja paroles, kontus un datu drošību.

Uzbrukuma būtība ir vienkārša: videoklips satur vienas rindiņas “PowerShell” komandu ar aicinājumu to palaist kā administratoram. Komanda inficē ierīci ar informāciju zogošu ļaunprogrammatūru. Apdraudēti tiek visi lietotāja akreditācijas dati – paroles jāmaina nekavējoties visās apmeklētajās vietnēs.

Ieteikums! Nekad nekopējiet un nepalaidiet komandrindu no nezināmiem avotiem operētājsistēmas dialoglodziņos, tostarp “PowerShell”, terminālī vai “Linux” čaulās.

Plašāk lasiet bleepingcomputer.com rakstā.

Ekrānuzņēmumu migla - “Perplexity” Comet pārlūka ievainojamība

“Perplexity” Comet pārlūkā konstatēta kritiska ievainojamība, kas ļauj uzbrucējiem ievadīt ļaunprātīgas komandas, izmantojot slēptu tekstu ekrānuzņēmumos.

Ievainojamība, kas tika atklāta 2025. gada 21. oktobrī, parāda, kā mākslīgā intelekta darbinātas pārlūkprogrammas var kļūt par bīstamiem vārtiem uzbrucējiem, lai piekļūtu lietotāju sensitīvajiem kontiem, piemēram, banku un e-pasta pakalpojumiem.

Kā darbojas uzbrukums:

- Tīmekļa lapā tiek iestrādāta gandrīz neredzama instrukcija, izmantojot steganogrāfijas metodi.

- Lietotājs uzņem ekrānuzņēmumu un iesniedz to Comet, kas ar optisko rakstzīmju atpazīšanas (OCR) tehnoloģiju nolasa visu tekstu, tostarp slēptas komandas, un nodot tās tieši mākslīgā intelekta sistēmai.

- Mākslīgais intelekts uztver šis komandas kā likumīgas un var veikt neatļautas darbības.

Iespējamās sekas:

- Piekļuve bankas kontiem, e-pastiem, mākoņkrātuvēm un korporatīvām sistēmām.

- Apdraudējums rodas vienkārši no ekrānuzņēmuma uzņemšanas, lai uzdotu Comet jautājumus par tīmekļa lapu, tā neapzināti ļaujot uzbrucējiem manipulēt ar lietotāja sesiju.

Sekas ir nopietnas ikvienam, kurš pārlūkošanas laikā ir pieteicies svarīgos kontos, un tas viss tikai tāpēc, ka jūs uzņēmāt apdraudētas tīmekļa lapas ekrānuzņēmumu. Plašāk lasiet gbhackers.com rakstā.

Vai “Windows 10” ēra noslēgusies?

No 14. oktobra “Microsoft” pārtrauc izlaist drošības atjauninājumus “Windows 10” operētājsistēmai, padarot tās lietotājus ievainojamākus pret vīrusiem un kiberuzbrukumiem. “Microsoft” iedrošina lietotājus pāriet uz “Windows 11” operētājsistēmu, bet ne visi datori to spēs.

Statistika liecina, ka līdz 2025. gada jūlijam "Windows 10" lietoja 43% “Microsoft” klientu, raksta bbc.com , tostarp Lielbritānijā šo operētājsistēmu izmanto vēl aptuveni 21 miljons lietotāju.

“Microsoft” piedāvā divas iespējas – pāriet uz “Windows 11” vai reģistrēties un saņemt drošības atjauninājumus vēl 12 mēnešiem (to var izdarīt datora iestatījumos).

Pakalpojuma pieejamība

Valsts un pašvaldību mājaslapu kiberuzbrukuma izpētē konstatētas aizsardzības konfigurācijas kļūdas

2. oktobrī valsts un pašvaldību mājaslapas piedzīvoja pakalpojuma atteices uzbrukumu, kura izpētē VAS "Latvijas Valsts radio un televīzijas centrs" (LVRTC) konstatēja aizsardzības mehānismu konfigurācijas kļūdas, kas mazināja to efektivitāti.

Ietekmētās vietnes bija nepieejamas aptuveni stundu, daļai resursu nepieejamība bija stundu un 20 minūtes, atsevišķi resursi bija pieejami, bet piedzīvoja lēndarbību. Visu ietekmēto vietņu darbība tika pilnībā atjaunota.

LVRTC sadarbībā ar CERT.LV veica virkni konfigurācijas pielāgojumu un turpina aizsardzības mehānismu pārskatīšanu, lai līdzīgu uzbrukumu gadījumā aizsardzības mehānismi būtu efektīvi. CERT.LV norāda, ka tehniskā reaģēšana ir bijusi efektīva un sniegtas rekomendācijas turpmākai uzlabojumu veikšanai.

Ielaušanās un datu noplūde

Aizmirstie konti kā slapjas lapas – risks, ko nedrīkst ignorēt

Katrs izveidotais konts glabā kādu personīgu informāciju - vārdu, e-pasta adresi, dzimšanas datumu, tālruņa numuru, adresi un pat maksājumu datus. Aizmisti konti un platformas ar novecojušu drošību var kļūt par vieglu mērķi kiberuzbrucējiem.

Kādi ir galvenie riski? Uzlauztas vietnes var atklāt jūsu paroles un datus. Arī vienas paroles izmantošana vairākos kontos palielina risku, turklāt kiberuzbrucēji bieži izmanto no viena konta iegūtās paroles, lai pierakstītos citos jūsu kontos.

Kā atrast un sakārtot vecos kontus:

- Pārskatiet e-pasta iesūtni - meklējiet e-pastus, kuros ir “apstipriniet savu e-pastu” vai “atjaunojiet savu paroli” frāzes.

- Pārbaudiet savu paroļu pārvaldnieku - filtrējiet saglabātos ierakstus pēc vecuma vai aktivitātes.

- Pārskatiet mobilās lietotnes - identificējiet neizmantotos kontus.

Dzēsiet vai deaktivizējiet kontus, kurus vairs neizmantojat. Ja dzēšana nav iespējama, nomainiet paroli un izdzēsiet visu personisko informāciju no profila. Plašāk lasiet cert.lv rakstā.

Lietu internets

Viedierīču jumts pret kibervētru – atsevišķs Wi-Fi tīkls

Lai Tavas viedierīces būtu drošas tumšajos rudens vakaros, tās jāsagatavo savienojumam ar tīmekli tāpat kā māja pirms vētras – noslēgti logi, nostiprināts jumts. Izveido atsevišķu Wi-FI tīklu ierīcēm, piemēram, televizoriem, robotputekļsūcējiem, ledusskapjiem, video novērošanas kamerām, lai mazinātu riskus un ierobežotu piekļuvi galvenajam mājas tīklam. Ja visas ierīces stāv zem viena jumta, tad ledusskapis, kas nokļūst botu tīklā – aizrauj līdzi visu mājas internetu kā rudens vētra aizpūš kaimiņu grilu. Sadali tīklu gudri!