Viltus CAPTCHA var inficēt jūsu datoru

Pēdējā mēneša laikā pieaudzis ziņojumu skaits par kompromitētām tīmekļa vietnēm, kurās apmeklētājiem tiek rādīti viltus drošības CAPTCHA logi ar aicinājumu apstiprināt, ka lietotājs nav robots. Uzbrukuma mērķis ir apmānīt lietotāju un panākt, lai tas seko tālākām norādēm, kas – pašam to neapzinoties – noved pie ļaunprogrammatūras lejupielādes. Ļaunatūra visbiežāk paredzēta sensitīvas informācijas zagšanai. Vairāki cietušie fiksēti arī Latvijā.

Kā notiek uzbrukums?

Daļa lietotāju noteikti kaut reizi dzīvē ir saskārušies ar pieprasījumu interneta vietnē apstiprināt, ka viņi ir cilvēki, nevis roboti. Šajos drošības testos, ko sauc arī par “CAPTCHA”, lietotājiem, piemēram, var tikt lūgts atrisināt matemātikas uzdevumu vai attēlos atzīmēt luksoforus, automašīnas, tiltus u.c. Tomēr CAPTCHA mehānismus ļaunprātīgi var izmantot arī uzbrucēji, piemēram, pārvirzot lietotājus uz viltus CAPTCHA lapu, bieži vien caur kompromitētiem leģitīmiem pakalpojumu sniedzējiem.

Pie kaitīgajām mājaslapām lietotājs var nonākt arī caur apmaksātiem (sponsored) meklēšanas rīku rezultātiem, kas arī ir viena no uzbrucēju stratēģijām.

Zemāk aprakstīta potenciālā uzbrukuma gaita:

- Lietotājs apmeklē šķietami nekaitīgu mājaslapu, kurā tiek piedāvāts populārs saturs (piemēram, filmas, mūzika, ziņas u.c.).

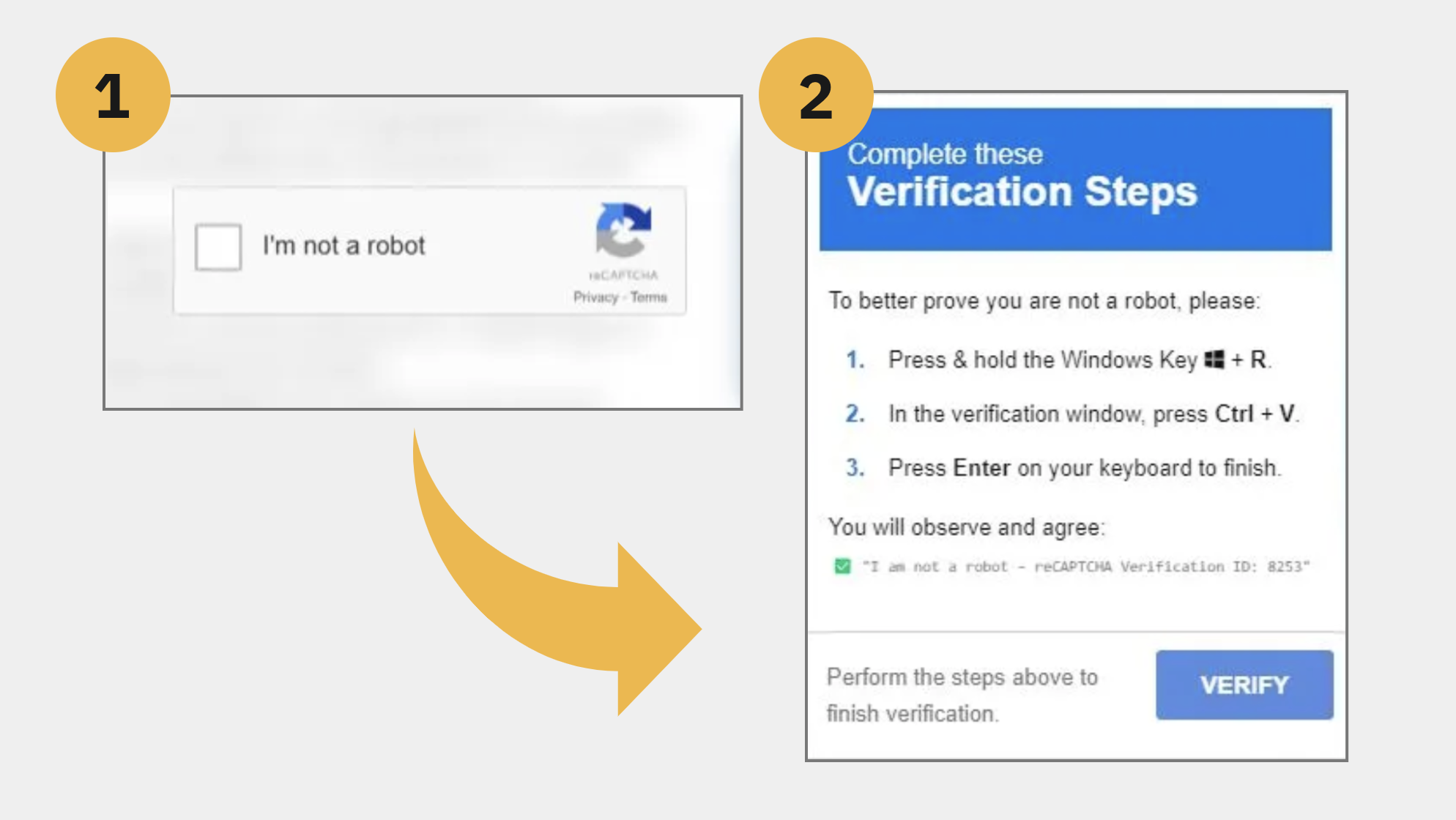

- Tiek parādīts viltus CAPTCHA pārbaudes logs, kas aicina atķeksēt, ka lietotājs nav robots. Pēc tam seko aicinājums sekot norādēm (skat. attēlu arī zemāk):

- Nospiediet Windows taustiņu + R

- Ielīmējiet Ctrl + V

- Nospiediet Enter

Atķeksēšanas brīdī mājaslapa ir fonā nokopējusi kaitīgu komandu uz lietotāja starpliktuvi (clipboard). Izpildot tālāk krāpnieku dotās instrukcijas (augstāk aprakstītots 3 punktus), lietotājs pats aktivizē vīrusu, kas paredzēts sensitīvas informācijas zagšanai.

Kas tiek instalēts?

Visbiežāk izmantotā ļaunprogrammatūra ir Lumma Stealer, bet globāli novērotas arī SecTopRAT un Vidar Stealer kampaņas.

Minētās ļaunatūras:

- Zog paroles no pārlūkprogrammām un 2FA paplašinājumiem;

- Piekļūst kriptovalūtu makiem;

- Var nolasīt un piekļūt Telegram sesijām;

- Spēj lejupielādēt papildu kaitīgu programmatūru un izpildīt komandas.

Kā pasargāt sevi?

LIETOTĀJIEM:

- Nekad neizpildiet instrukcijas, kas liek atvērt "Run" logu (Windows taustiņš + R) un iekopēt tajā kaut ko no starpliktuves.

- Izmantojiet atjauninātu antivīrusu programmu, kas bloķē bīstamas vietnes.

- Ignorējiet un aizveriet uzlecošus logus ar aizdomīgiem CAPTCHA vai atjauninājumiem

- Lejupielādējiet programmas tikai no uzticamiem avotiem.

- Papildu aizsardzībai aktivizējiet savā iekārtā CERT.LV un NIC.LV izstrādāto bezmaksas DNS ugunsmūri (vairāk: dnsmuris.lv).

- Ja ir aizdomas par inficēšanos – nomainiet visur operatīvi paroles (dariet to uz citas drošas iekārtas), sazinieties ar IT speciālistu un veiciet iekārtas pārinstalāciju.

MĀJASLAPU ĪPAŠNIEKIEM:

- Aktivizējiet divu faktoru autentifikāciju (2FA) administrācijas piekļuvei;

- Attīriet vietni no aizdomīga vai sveša satura;

- Regulāri atjauniniet CMS, spraudņus un citu programmatūru;

- Monitorējiet izmaiņas un trafiku savā lapā, lai pamanītu iespējamu kompromitēšanu.

Avoti:

https://www.ncsc.admin.ch/ncsc/en/home/aktuell/im-fokus/2024/wochenrueckblick_45.html