Ieteikumi, kā pasargāt sevi no Meltdown un Spectre

[Informācija atjaunota 29.01.2018] Janvāra sākumā aprakstījām divu veidu ievainojamības - Meltdown un Spectre, kas galvenokārt attiecas uz Intel, AMD un ARM izstrādātajiem procesoriem. Ievainojamības joprojām ir aktuālas, un aktīvi tiek meklēti risinājumi, kā tās efektīvi novērst.

Šobrīd pieejamie operējošo sistēmu un Interneta pārlūkprogrammu ielāpi pilnībā nepasargā no Meltdown un Spectre uzbrukumiem, taču cenšas to iespējas ievērojami sarežģīt, jo uzbrukums nav mērķēts pret programmnodrošinājumu, bet gan pret procesoru. Neskatoties uz to, tiek rekomendēts ieviest aizsardzības risinājumus, veikt informācijas sistēmu monitoringu un analīzi, un nodrošināt laicīgu reakciju incidentu novēršanā.

CERT.LV speciālisti ir apkopojuši (un turpinās apkopot), aktuālos risinājumus, kas pieejami šobrīd pret Meltdown un Spectre uzbrukumiem. Tālāk varat iepazīties ar divu populārāko interneta pārlūkprogrammu piedāvātajiem risinājumiem

Interneta pārlūks ''Google Chrome''

Ar š.g. 24. janvāri lietotājiem pieejama Chrome Internet pārlūkprogrammas jaunākā versijas - Chrome 64 [1], kurā paredzēti mehānismi, lai mazinātu Meltdown un Spectre radīto risku ietekmi. Chromium projekta autori norāda, ka līdz ar jauno versiju un tajā iekļautajiem drošības risinājumiem, var tikt sagaidīta ietekme arī uz pārlūkprogrammas ātrdarbību.

► Plašāka informācija par jauno Chrome 64 pieejama šeit

Arī pēc jaunās versijas iznākšanas tomēr rekomendējam papildus ieslēgt arī "Strict site Isolation" [2] funckionalitāti Chrome un Chromium pārlūkprogrammās. Tas nodrošina to, ka dažādu vietņu lapas vienmēr tiek ievietotas atsevišķā procesā un darbinātas katra savā smilšu-kastē (sand-box), kas ierobežo katram procesam piešķirtās darbības un piekļuves tiesības. Šī eksperimentālā drošības opcija sniedz papildus aizsardzību pret dažiem ievainojamību veidiem, padarot neuzticamām mājas lapām daudz sarežģītāk piekļūt un nozagt informāciju no lietotāja kontiem citās vietnēs, taču papildus ietekmē arī pārlūkprogrammas ātrdarbību.

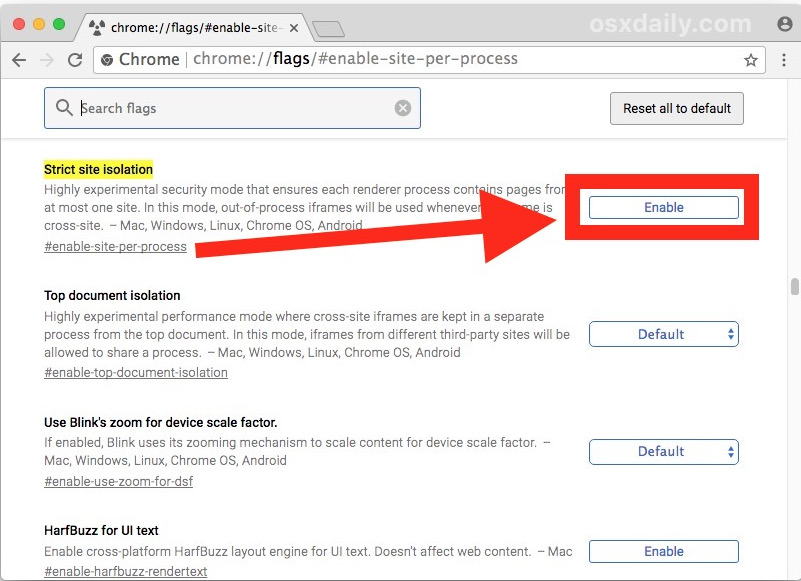

Zemāk pamācība, kā aktivizēt "Strict site Isolation”:

1. solis: atveriet interneta pārlūku "Google Chrome" vai "Chromium".

2. solis: web adreses laukā iekopējiet: chrome://flags/#enable-site-per-process.

3. solis: atrodiet izvēli „Strict site Isolation” un pretī labajā pusē nospiediet pogu „Enable”.

Attēla autors:Paul Horowitz

Attēla autors:Paul Horowitz

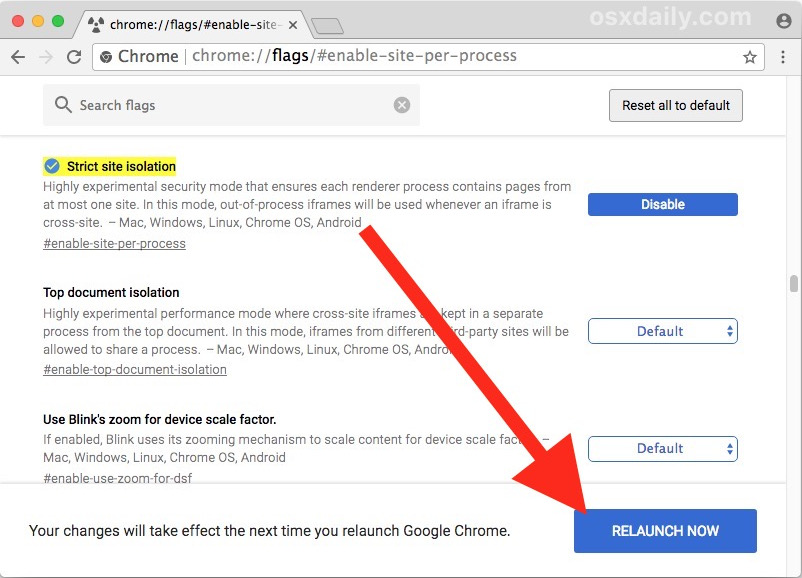

4. solis: pašās beigās nospiediet pogu “Relaunch Now”, kas atrodama labajā apakšējā stūrī. [3]

Attēla autors:Paul Horowitz

Attēla autors:Paul Horowitz

Interneta pārlūks „Firefox”

Lai apgrūtinātu netiešas informācijas izguves uzbrukumus, kur par sakaru kanālu izmanto laiku (time-based side channel) (t.sk. Meltdown un Spectre), Firefox visos apakšprojektos, sākot ar versiju 57, veiks pasākumus, kas samazina uzbrukumu efektivitāti. Šie pasākumi ir implementēti Firefox 57.0.4, Beta and Developers Edition 58.0b14, un Nightly 59.0a1, kas datēts ar 2018-01-04 vai vēlāku datumu. Firefox 52 ESR uzlabojumi ieviesti atjauninājumā Firefox 52.6 ESR, kas izlaists 23.janvārī.

► Plašāka informācija par jaunāko Firefox 58.0.1 versiju pieejama šeit

Lai apturētu nezināma aktīvā satura izpildi, arī pēc Firefox 58.0.1 versijas iznākšanas iesakām Firefox pārlūkā pievienot NoScript papildinājumu: https://addons.mozilla.org/en-US/firefox/addon/noscript/.

Lai NoScript darbību padarītu ērtāku, ieteicām iespējot NoScript options ⇒ General ⇒ Temporary allow top-level sites by default ⇒ Base 2nd level Domains.

NoScript papildinājums dod lietotājam iespēju kontrolēt domēnus, no kuriem ļaut izpildīt aktīvo saturu, taču apgrūtina modernu tīmekļa lapu pārlūkošanu.

Citi pagaidu ieteikumi

- Šeit ir pieejamas drošības konsultanta Mark Burnett vizualizētās shēmas Windows lietotājiem, ar loģiskiem soļiem, ko darīt, lai pārbaudītu savu aizsardzības pakāpi pret Meltdown un Spectre uzbrukumiem (shēmas tiek regulāri papildinātas ar jaunāko informāciju): https://github.com/m8urnett/Windows-Spectre-Meltdown-Mitigations

- Vietne, kur pārskatāmā veidā apkopoti pagaidām pieejamie atjauninājumi: https://www.thomas-krenn.com/en/wiki/Safety_instructions_for_Meltdown_and_Spectre

Informācija un jaunākie risinājumi vietnē cert.lv tiks regulāri atjaunoti, tāpēc aicinām uzmanīgi sekot tiem līdzi.

Pirmavotu atsauces:

[1] https://chromereleases.googleblog.com/2018/01/stable-channel-update-for-desktop_24.html

[2] http://www.chromium.org/Home/chromium-security/site-isolation

[3] http://osxdaily.com/2018/01/06/enable-strict-site-isolation-chrome/

Attēls: Pixabay.com.